|  |

| Журнал ТЗ № 5 2024 |  |

|

Раздел: КОНТРОЛЬ ДОСТУПА

Тема: СКУД (системы контроля и управления доступом)

Автор: Ирина ОСТРОУХОВА, директор по работе с партнерами в РФ и CIS компании РекФэйсис

| Взлом биометрии: правда и ложь | |

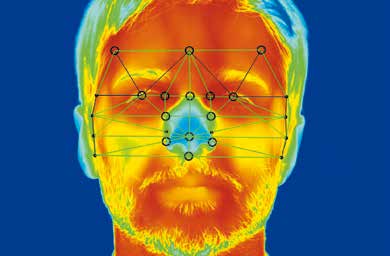

Биометрическая идентификация

по лицу используется для решения задач в

самых разных сферах: банковском секторе, промышленности, транспорте, ритейле и других отраслях.

Но вне зависимости от области применения, главной целью

лицевой биометрии остается повышение уровня физической

безопасности. Иными словами, технология играет роль своеобразного «замка». А где есть замок, там всегда найдется взлом-

щик, который захочет проверить его на прочность. Ради мелкого

мошенничества, крупной кражи или, как говорится, из спортивного интереса. Поэтому в СМИ то и дело появляются новости,

как очередному «умельцу» удалось обмануть биометрический

алгоритм. Правда ли, что технология распознавания лиц настолько уязвима для взлома? Давайте разберемся, какими

бывают типы атак на биометрические системы, и что технология может противопоставить злоумышленникам.

Кражи баз данных пользователей

Кража базы биометрических данных – один из самых распространенных страхов пользователей. Понять этот страх можно, ведь биометрия

неотчуждаема. В отличие от скомпрометированного пароля изменить

ее мы не можем.

Один из самых громких инцидентов произошел в 2018 году в Индии, где

неизвестные злоумышленники похитили базу данных более чем миллиарда пользователей национальной биометрической системы Aadhaar. Что

любопытно, доступ к похищенной информации мошенники оценили всего

в . Именно за такую сумму базу удалось купить журналистам местной

газеты The Tribune. Причем саму «сделку» провели в WhatsApp.

На деле большинство опасений по поводу слива биометрических баз данных оказываются беспочвенными.

Да, изменить свою биометрию в случае кражи нельзя.

Но и воспользоваться похищенной информацией

мошенники зачастую просто не могут. В современных

биометрических системах действует жесткая деперсонификация информации для каждого набора данных и

распределенная система хранения. Фотографии людей,

биометрические шаблоны, персональные данные – все

это хранится в отдельных базах в зашифрованном

виде. Тот же биометрический шаблон – это, по сути,

просто 1Кб абстрактных данных. Набор битов и байтов, из которых нейронная сеть выстраивает вектор в

многомерном пространстве. Восстановить по ним фото

человека или другую информацию невозможно. Даже

похитив биометрический терминал, злоумышленникам

придется потратить годы на расшифровку баз данных.

Это невероятно трудоемкая и ресурсоемкая задача. Тот

самый случай, когда никакая цель не может оправдать

средства.

На что обратить внимание

Принято считать, что основную угрозу кражи биометрических данных представляют те компании, которые

с ними работают: банки, магазины, бизнес-центры

и т.д. На самом деле, все намного проще. Главным

источником уязвимости является человек. Сами того

не замечая, мы постоянно «разбрасываемся» своей

главной биометрией: голосом и лицом. Например,

когда выкладываем в сеть селфи из отпуска, меняем

аватарки, зачитываем что-то на видео в сториз в социальных сетях или в популярных мессенджерах, даже

когда заводим диалог с телефонными мошенниками.

Наши соцсети – это огромная библиотека открытых

данных. А в случае с публичным людьми собрать

информацию еще проще: в интернете есть миллионы

качественных фото или видео актеров, политиков или

певцов. Чтобы завладеть ими, совсем не обязательно

нанимать команду хакеров, разрабатывать алгоритм

взлома базы условного банка или тратить время на

расшифровку хранилищ. Поэтому, прежде чем бояться

абстрактных сливов и взломов, стоит спросить самого себя: достаточно

ли хорошо я обезопасил свои данные.

Спуфинг

Спуфинг – это атака с использованием поддельных данных, когда в

момент верификации человек выдает себя за другого. Именно этот

элемент биометрической системы вызывает у злоумышленников

наибольший интерес. В зависимости от класса и уровня сложности

алгоритма для спуфинга применяют фотографии высокого разрешения (на бумаге или экране), бумажные или силиконовые маски,

deepfake-видео.

Как только алгоритмы распознавания лиц появились в смартфонах,

сразу же начались и попытки взлома технологии. Так, в 2018 году

работоспособность биометрической защиты тестировал журналист

издания Forbes. Он создал гипсовую 3D-модель своей головы и с ее

помощью попробовал разблокировать телефоны разных производителей: Samsung, LG и iPhone. Пройти проверку на прочность удалось

только гаджету Apple.

Любой биометрический алгоритм работает на основе нейросети. И какой бы «обученной» она ни была, вероятность ошибки (ложного отказа

в доступе «своему» или ложного предоставления доступа «чужому»)

все равно сохраняется. Однако с каждым годом нейросети становятся

все более «умными», а алгоритмы – качественными. Если несколько лет

назад обмануть систему можно было с помощью медицинской маски,

накладных усов или театрального грима, то сегодня такие методы

бесполезны. В том числе, и когда дело касается защищенности наших

гаджетов. Так, изначально смартфоны и ноутбуки оснащали датчиками с 2D-идентификацией. Их действительно можно было взломать с

помощью фотографии. Постепенно на смену 2D пришла технология с

использованием 3D-изображения лица. Здесь для обмана системы уже

требуется создавать высокоточный «дипфейк» или объемную маску.

Так же важно понимать, что большинство громких заголовков в СМИ

о «ненадежности биометрии» касаются, что называется, бытовых

взломов. Обычно речь идет о смартфонах, планшетах или ноутбуках.

Значит ли это, что биометрические алгоритмы в гаджетах Iphone и

Samsung хуже, чем в условном банке? И да, и нет. С академической

точки зрения такие системы достаточно точны. В целом, если посмотреть на ТОП-50 биометрических алгоритмов мира по версии NIST

(Национальный институт стандартов технологий), то отличаться друг

от друга они будут на сотые, а то и тысячные доли процентов. Другой

вопрос, что эти точные алгоритмы надо адаптировать к потребностям

пользователей и стандартам безопасности. В банке требования к безопасности выше, поэтому ради нее можно пожертвовать удобством

клиентов. Да и сами клиенты относятся к этому с пониманием: при

биометрической аутентификации в банковском приложении мы подсознательно готовы ждать дольше. Для производителей смартфонов

важнее скорость проверки. Чтобы пользователи не жаловались на

«виснущий» телефон, который будет слишком долго распознавать их

лица. Поэтому и биометрические системы здесь уровня «масс-маркета»: для повседневного использования хороши, но ошибаются чаще

своих более серьезных «собратьев».

Точность системы также зависит от условий, в которых ее планируется

применять. Ни один алгоритм нельзя обмануть по щелчку пальцев.

Любая атака требует серьезной подготовки, четко выработанной

методики, определенных компетенций. Но главное — уединенности.

Можно сколько угодно экспериментировать с гипсовыми головами,

реалистичными 3D-масками, гримом и т.д. Чем, к слову, занимаются и

сами разработчики биометрических решений в рамках тестирования

своих продуктов. Однако большинство подобных методов фактически нереализуемы в реальных условиях. Конечно, можно попытаться

пройти через СКУД на проходной бизнес-центра с помощью дипфейка

на смартфоне. Но такой маневр будет сразу же замечен и другими

людьми, и сотрудниками службы охраны. Другое дело – проведение

удаленных банковских операций. Здесь требования к алгоритмам

уже будут выше.

Проверка на уровне «окружающей среды»

Технология дипфейка – изобретение кинематографистов. На протяжении десятилетий она использовалась при производстве фильмов и

лишь сравнительно недавно была популяризирована. Сегодня создать

дипфейк может кто угодно. Каких-то особых знаний и умений для

этого не требуется: достаточно воспользоваться одной из специальных

программ. Создание более качественного дипфейка уже потребует

денежных вложений. В среднем цена колеблется от 300 до 3000 евро.

Но просто убедить биометрическую систему в «подлинности» такой

модели мало. Это только треть дела. Современная защита от дипфейков

ориентирована не только на распознавание лица, но и на окружающую

среду: текстуры, засвет фона, блики, наличие посторонних предметов.

Даже если поднести к биометрическому терминалу высококлассный

дипфейк, который по своим характеристикам совпадает с биометрическим шаблоном из базы данных, система все равно поймет, что перед

камерой не живой человек, а планшет с изображением. Банально из-за

несостыковок в реальном фоне и фоне на картинке.

Проверка на уровне цветового спектра

В интернете можно встретить лайфхак: для обмана биометрии используется фото без инфракрасного фильтра (в режиме ночной съемки).

Или – фотография, напечатанная без использования черных чернил.

Однако на таком снимке лицо будет неестественным с белесыми

зрачками и бесцветными бровями. Большинство современных биометрических терминалов с легкостью распознает подмену. Поэтому

подойдет такой метод разве что для совсем простых моделей камер

с определенным спектральным диапазоном.

В целом 90% биометрических терминалов сегодня

умеют анализировать изображение сразу в нескольких спектрах: инфракрасном, 3D-инфракрасном, в

обычном видимом. В ходе проверки они сопоставляют,

насколько баланс цветного изображения соответствует

ИК-картинке.

Использование нескольких биометрических

Продуктов

Если мы говорим о физической безопасности периметра, то минимизировать риски ущерба от возможного

взлома алгоритма поможет одновременное использование нескольких биометрических продуктов: в СКУД,

в системах видеонаблюдения, для аутентификации

пользователей за служебными компьютерами. В этом

случае, даже если мошеннику удастся обмануть СКУД

и незаконно проникнуть на территорию охраняемого

объекта, биометрическое видеонаблюдение в фоновом

режиме все равно будет постоянно проверять право

его доступа. И если оно будет нарушено, рано или

поздно служба безопасности получит соответствующее

уведомление.

Многофакторная проверка

Для максимальной защищенности биометрию рекомендуется использовать вместе с другими факторами

проверки личности человека. В качестве дополни-

тельных методов задействуют пароли, коды из смс,

пин-коды, карты доступа, документы подтверждения

личности и т.д.

Алгоритмы проверки Liveness

Важнейшим средством защиты также являются алгоритмы детектирования Liveness, используемые в

современных биометрических продуктах. Их задача –удостовериться, что перед камерой находится живой

человек. Сегодня на рынке есть огромное количество

подобных алгоритмов с разным подходом к проверке.

Например, есть контекстный или фрейм-анализ, когда

нейросеть проверяет нахождение человеческого лица

в естественных условиях. Нет ли вокруг него рамки от

телефона или планшета. Быстрыми темпами развивается

текстурный анализ, когда система учитывает положение теней на лице, наличие бликов и переливов на

коже. Существуют двухфакторные средства проверки,

требующие дополнительных сенсоров: инфракрасных,

ультрафиолетовых или 3D. Так, ИК-сенсоры нивелируют

весь видимый спектр цветов на лице человека, включая

макияж или даже щетину. 3D-лазеры строят на лице

человека объемную модель и анализируют ее точность.

Популярный метод – проверка в оперативном режиме.

В этом случае система предлагает человеку выполнить

несколько действий: повернуть голову, улыбнуться, сделать грустное лицо, моргнуть. При этом анализируется не

столько выполнение команды, сколько естественность и

плавность моторики лица, а также однородность текстур

при движении. Оперативный режим проверки Liveness

используется чаще всего. Но у него есть два существенных недостатка. Во-первых, в силу популярности метода

большинство дипфейков направлены именно на его

обман. А во-вторых, сложные проверки часто бывают

неудобны для самих пользователей. Поэтому сейчас

оперативный режим уже считается устаревшим, на

смену ему приходят более современные методы. Тот

же текстурный анализ.

Подлог в базе данных

Самым уязвимым звеном в любой системе безопасно-

сти чаще всего оказывается человек. В случае с биометрической идентификацией речь, прежде всего, идет о

возможных злоупотреблениях со стороны сотрудников

службы безопасности.

Например, вы принимаете решение перевести систему

контроля доступа в вашем офисе на идентификацию

по лицу. Выбираете качественное программное обеспечение от проверенного производителя с топовым

алгоритмом распознавания лиц, проверкой Liveness и

надежно защищенными базами данных. Но в какой-то

момент недобросовестный охранник или сотрудник

ресепшн вступает в сговор с неким злоумышленником и вносит его

биометрический профиль в общую базу. В результате мошеннику не

нужно обманывать алгоритм, тот и так принимает его за «своего».

Минимизировать человеческий фактор поможет соблюдение принципов модели безопасности Zero Trust. Во-первых, это правило привилегий: любой сотрудник получает доступ лишь к необходимому для

его работы набору функций и данных, в соответствии с должностью и

правами доступа. Например, право создавать новые профили в базе

данных будет только у начальника службы безопасности, но не у рядовых охранников. При этом операцию должен будет подтвердить кто-то

из топ-менеджмента компании. Во-вторых, это непрерывная проверка

личности уполномоченного лица. В этом случае при выдаче пропуска

или других важных действиях сотруднику службы безопасности придется каждый раз подтверждать свою личность. И для разграничения

прав доступа, и для дополнительных проверок личности сотрудников

можно также задействовать лицевую биометрию.

Нейросети и биометрические технологии в целом развиваются невероятно быстро. И хотя периодически в СМИ по-прежнему появляется информация о мошенничествах с биометрией, с каждым годом

алгоритмы становятся все менее уязвимыми для возможных атак.

Обмануть их с помощью хорошего фото или маски уже невозможно.

Потребуется намного больше опыта, усилий и главное – денег. Таким

образом, развитие биометрических систем ставит под вопрос саму

финансовую целесообразность взлома и временного ресурса.

|

Внимание! Копирование материалов, размещенных на данном сайте допускается только со ссылкой на ресурс http://www.tzmagazine.ru

Рады сообщить нашим читателям, что теперь нашем сайте работает модуль обратной связи. Нам важна ваша оценка наших публикаций! Также вы можете задавать свои вопросы.Наши авторы обязательно ответят на них.

Ждем ваших оценок, вопросов и комментариев! |

Добавить комментарий или задать вопрос

Правила комментирования статей

Версия для печати

Средняя оценка этой статьи: 1 (голосов: 1)

Ваша оценка:

| | |

|  |

|

|

| Реклама |

|

|

| Подписка на новости | |

|

|

|